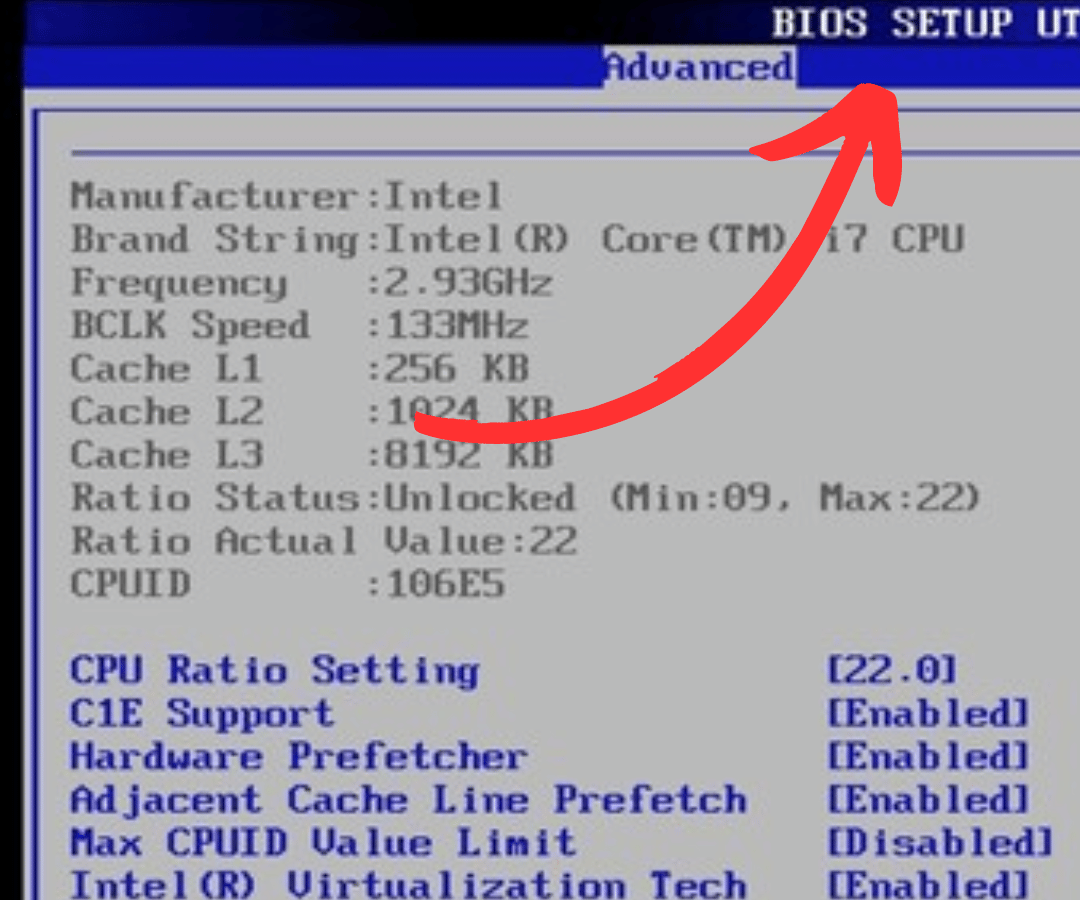

Intel planea incluir la tecnología VPU que adquirió de Movidius en 2016 en todos los próximos modelos de sus CPU cliente Meteor Lake . Actualmente, Intel ya ofrece VPU en algunas de sus CPU Core de 13.ª generación. Antes de la conferencia en Computex en Taiwán, la compañía confirmó a The Register que las VPU se integrarán en los procesadores Meteor Lake.

Intel no ha proporcionado una explicación explícita del acrónimo VPU, pero ha indicado que se refiere a Unidad de procesamiento de visión . Sin embargo, Intel ha dejado en claro que esta tecnología es más que una "visión" y ha sido muy claro sobre lo que hace y por qué es necesaria.

John Rayfield, vicepresidente y gerente general de Client AI en Intel, señaló que AI ahora está presente en muchas actividades en estaciones de trabajo y PC . Por ejemplo, en las videoconferencias, la IA se utiliza para mejorar la calidad del video y optimizar el audio, lo que brinda una mejor experiencia a los participantes. Los juegos también aprovechan significativamente la IA. Además, herramientas similares a ChatGPT y Stable Diffusion se usan ampliamente en las PC como ejecutables locales.

Actualmente, la carga de trabajo de la IA está a cargo principalmente de las CPU y las GPU, pero Rayfield dice que estos recursos pronto se verán abrumados por las crecientes demandas de la IA . Debido a que mover toda esta carga de trabajo a la nube es costoso y poco práctico, Intel planea introducir VPU en Meteor Lake.

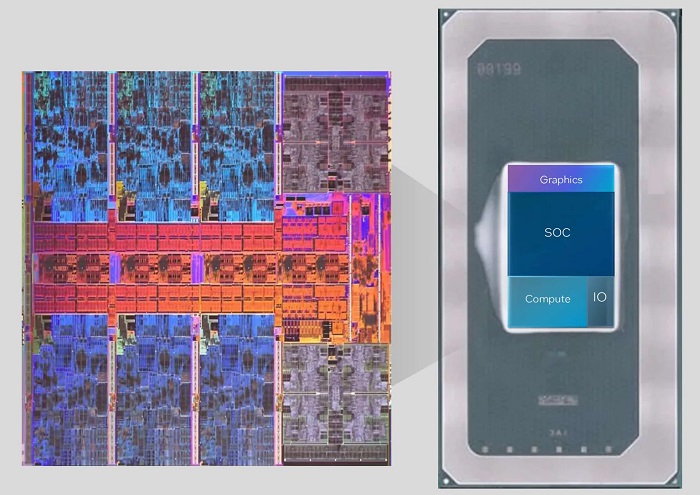

Meteor Lake contará con una VPU y será un SoC que utilizará la tecnología de empaquetado Foveros de Intel para combinar CPU, GPU y VPU. La VPU se encargará del procesamiento de la IA, apoyándolo y descargando las CPU y GPU . Las CPU seguirán manejando cargas de trabajo de inferencia de baja latencia ligera, cuando es más eficiente hacerlo directamente, sin tener que mover la carga de trabajo a otro lugar a través de un controlador. Las GPU se encargarán de las tareas que requieren paralelismo y rendimiento, mientras que las VPU se ocuparán del resto del trabajo relacionado con la IA.

Como es costumbre con cada nueva generación de productos, Intel dice que la integración de VPU y Meteor Lake representa una transformación significativa para las PC , haciendo que los dispositivos sean aún más inmersivos y ayudando a mejorar el mundo. La compañía espera que esta innovación suponga una auténtica revolución, con un impacto generalizado y positivo.

Es importante recordar que las ventas de PC actualmente están experimentando una caída después de un período de crecimiento provocado por la pandemia . Hay varios factores que contribuyen a esto, incluidas las CPU del año pasado que siguen satisfaciendo las demandas de trabajo actuales, una mayor vida útil de las PC, las empresas que acaban de completar dos ciclos de compra afectados por Windows 11 y la pandemia, y una economía volátil que hace que los compradores de PC sean cautelosos con respecto al gasto.

Sin embargo, Intel es optimista de que la integración de la IA en el contexto del escritorio , ya sea a través de la integración silenciosa en las aplicaciones existentes o mediante aplicaciones dedicadas como Stable Diffusion que se ejecutan localmente, estimulará la demanda de SoC Meteor Lake con VPU .

Curiosamente, Intel anunció la presencia de VPU en Meteor Lake dos veces en una semana. La noticia se dio a conocer inicialmente durante la conferencia Build de Microsoft, enfatizando la integración de las VPU en la plataforma. Posteriormente, en previsión de Computex, Intel reiteró que todos los productos de Meteor Lake incluirán esta aceleración.

Sin embargo, aunque la participación en eventos como Computex ha sido en el pasado una ocasión importante para Intel, en esta ocasión la compañía ha decidido no revelar la nueva marca que acompañará el lanzamiento de Meteor Lake, lo que marca una separación de "Core" y la adopción de un nuevo nombre.

Para obtener ayuda o más información, llámenos al 661 531 890. Data System es una empresa de servicios informáticos a nivel nacional con locales en Madrid. Nuestro personal del Servicio de reparación ordenadores Madrid le ofrece esta publicación de blog. Si necesita Reparación de ordenadores en Madrid, Centro puede llamar o entrar en nuestra página web: www.datasystem.es

Fuente: Tomshw