¿Que es un exploit?

¿Que es un exploit?

Un exploit es un programa o componente de software diseñado para encontrar y explotar fallas de seguridad o vulnerabilidades en un programa o software, generalmente con fines maliciosos, como una instalación maliciosa. Esta práctica no es maliciosa, sino una técnica utilizada por los ciberdelincuentes para difundir malware.

¿Cómo funciona un exploit?

Para tener éxito, muchas vulnerabilidades requieren que el atacante inicie una serie de acciones sospechosas para establecer la vulnerabilidad. En la mayoría de los casos, la mayoría de las vulnerabilidades son causadas por errores de Software o del sistema. Los atacantes escriben su propio código para explotar estas vulnerabilidades e inyectar varios tipos de malware en los sistemas.

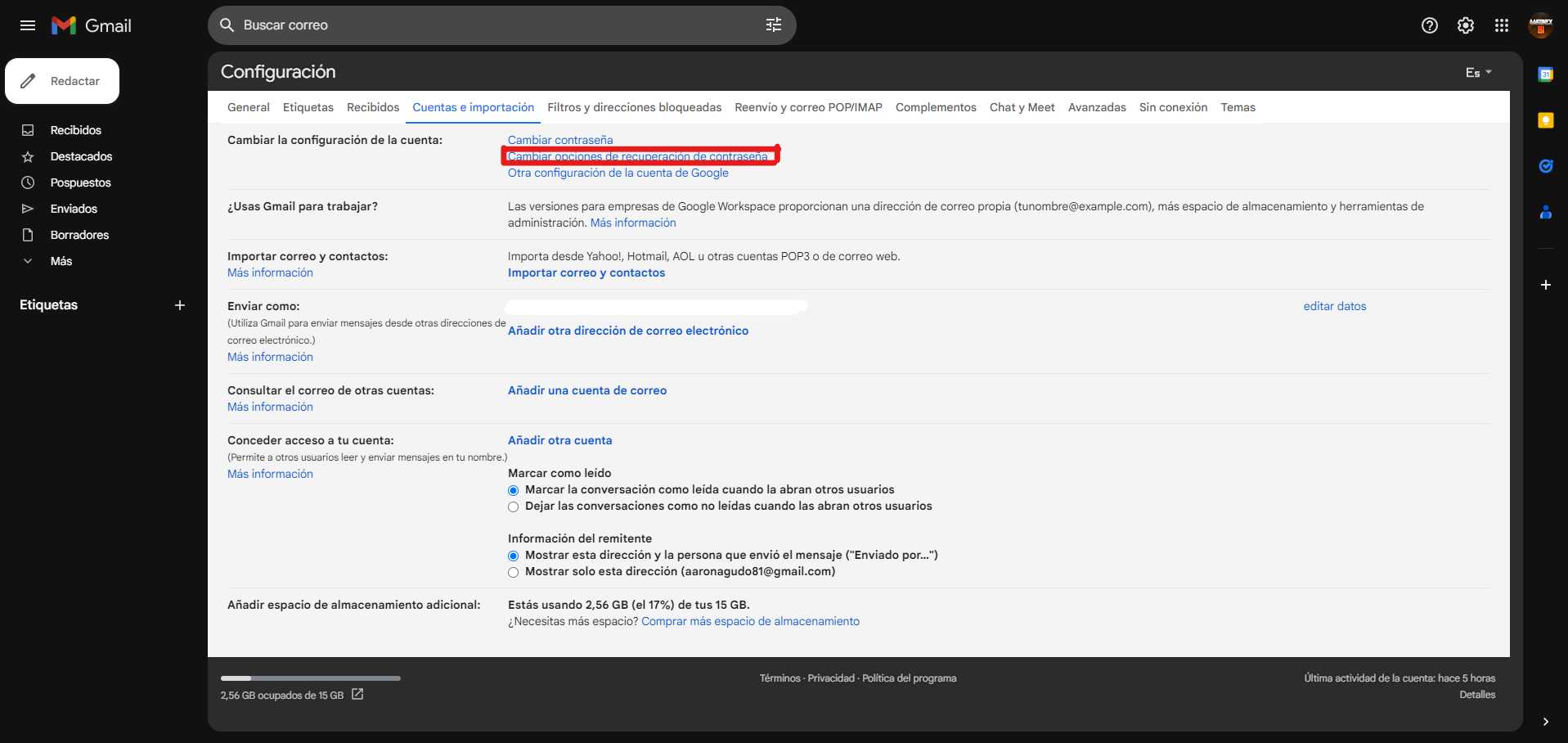

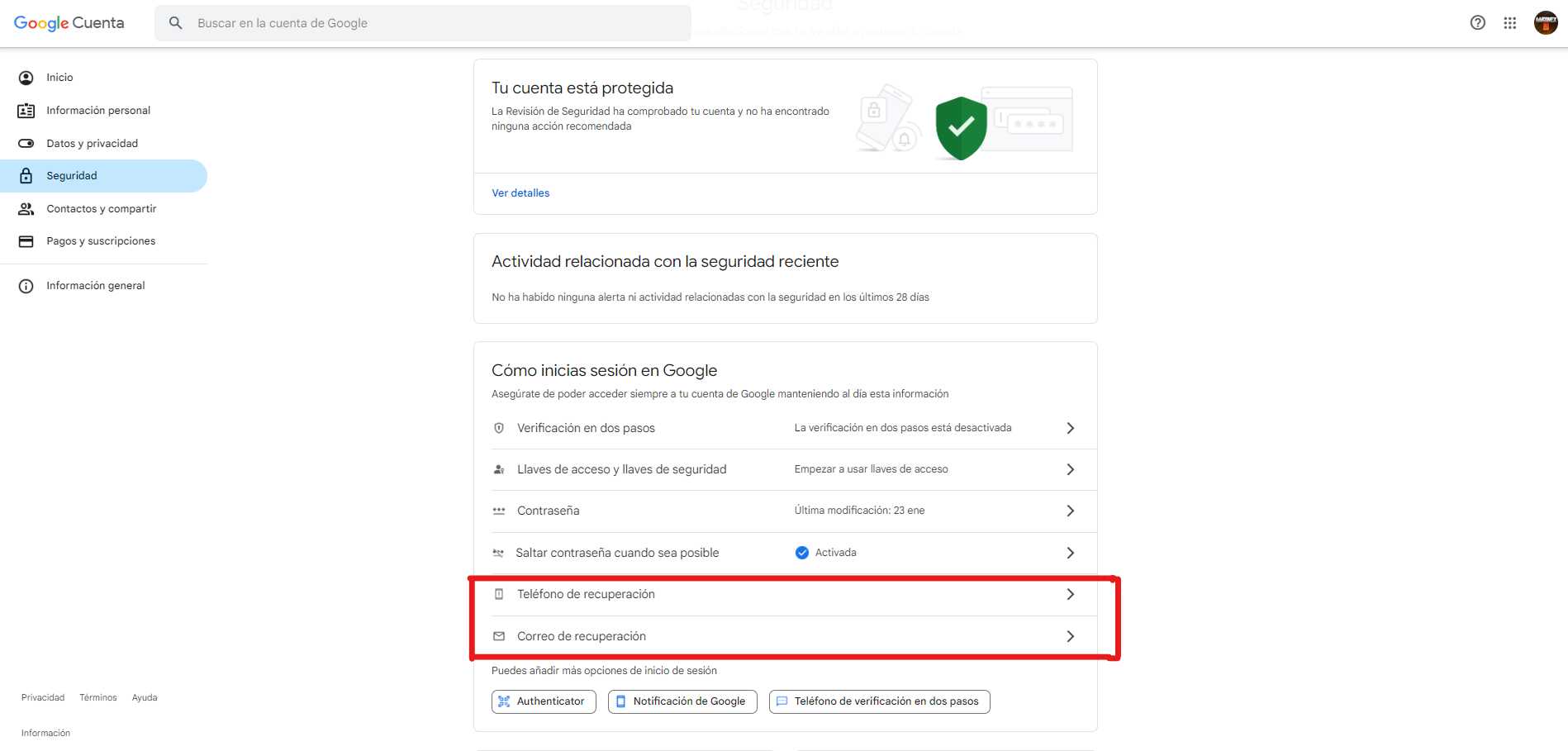

¿Cómo me defiendo de los exploits?

Muchos proveedores de programa parchean errores relaciones para extender la vulnerabilidad. El programa de firmeza asimismo auxilio a detectar, comunicar y rodear operaciones sospechosas. Evita que se produzcan exploits que dañen los sistemas informáticos, autónomamente (NoRAE) del malware que intente entablar el exploit.

El programa de firmeza peculiar implementado por las empresas para ampararse de los exploits se conoce como blindaje versus amenazas, de este modo como programa de gol final, detección y respuesta (EDR). Otras mejores prácticas canción entablar un Software de pruebas de penetración , que se utiliza para legalizar la operatividad de la blindaje.

Si tienes cualquier duda puedes contactar con nosotros:

DataSystem Calle Doctor Esquerdo 12 28028 Madrid

Fijo: 910174686

Móvil: 661531890

Mail: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Autores: Manuel Flores, Rogie Lantano, Raúl Gomez , Pablo de Rufo, Marco Huerta, John Salcedo - Las Encinas

Fuente:

https://www.cisco.com/c/en/us/products/security/advanced-malware-protection/what-is-exploit.html