Queremos ser una gran empresa, donde seamos honestos y abiertos con todos. Queremos hacer buenos amigos a largo plazo con nuestros clientes, siendo honestos y divirtiéndonos juntos.

Creemos en esta idea, por eso queremos asegurarnos de que sus datos personales estén seguros. Es por eso que en esta política le informamos cómo obtenemos y utilizamos su información.

Este documento de Política de Privacidad explica cómo nosotros, también conocidos como DATA SYSTEM INFORMATICA Y ELECTRONICA SL, o "nosotros" para abreviar, manejamos tus datos personales cuando visitas nuestro sitio web, www.reparacionordenadoresmadrid.org.

Esta frase es demasiado formal y aburrida. Pruebe esto: Para que lo sepas, necesitamos tu nombre, correo electrónico, dirección, teléfono, dispositivo o información de tu tarjeta cuando utilizas el sitio. No lo olvides.

1. NUESTRO COMPROMISO DE PRIVACIDAD

1) Garantizamos el respeto a su privacidad y decisiones.

2) Garantizamos que la privacidad y la seguridad se integran en todas nuestras acciones.

No te enviaremos mensajes de marketing a menos que lo solicite. Tienes la libertad de modificar tu opinión cuando lo desees.

4) Jamás compartimos ni comercializamos su información.

5) Prometemos garantizar la seguridad y protección de su información. Esto implica colaborar únicamente con socios en quienes se puede confiar.

6) Estamos comprometidos con la transparencia en el uso de sus datos.

No empleamos su información de maneras que no hayamos comunicado previamente.

8) Honramos sus derechos y buscamos atender sus solicitudes dentro de nuestras obligaciones legales y operativas.

2. ¿QUIENES SOMOS?

DATA SYSTEM INFORMATICA Y ELECTRONICA SL con domicilio en C/DR.ESQUERDO, 12, , con código postal 28020, Madrid, España es responsable de los datos personales que usted comparte con nosotros. Cuando decimos "DATA SYSTEM INFORMATICA Y ELECTRONICA SL", "nosotros" o "nuestro", nos referimos a DATA SYSTEM INFORMATICA Y ELECTRONICA SL. Y es el responsable del tratamiento a los efectos de las leyes de protección de datos aplicables.

3. DATOS PERSONALES

significa la información que puede decir quién es usted, como su nombre o identificación. La información personal tiene cosas como correo electrónico, teléfono, nombre de usuario, foto de perfil, me gusta, compras, cosas hechas por usuarios, dinero y cosas sociales, y más. "Además, es posible que obtengamos otra información sobre usted, como la dirección de su computadora o el número de teléfono de su dispositivo móvil, junto con datos de las cookies". Esta norma abarca todo lo que das y utilizas cuando utilizas DATA SYSTEM INFORMATICA Y ELECTRONICA SL.

4. RECOGIDA DE DATOS PERSONALES Y FINALIDADES DEL TRATAMIENTO

Antes de comenzar a usar algún servicio o función, es importante leer la Política y los Términos de Uso de la sección correspondiente a dicho servicio. En este apartado, podrá verificar si existen condiciones especiales para su utilización, o si se necesita un manejo específico de sus Datos Personales. Si no proporciona la información requerida, es posible que no pueda registrarse como usuario o utilizar ciertas funciones o servicios en www.reparacionordenadoresmadrid.org. En este momento, el usuario (usted) asegura que los Datos Personales dados son verdaderos y correctos y se compromete a informar de cualquier cambio o pérdida causada por información incorrecta en la Web, a los Responsables del Tratamiento o a terceros. Lo primero que debe hacer antes de utilizar cualquier servicio o función es leer la Política y los Términos de uso de esa sección. Esta parte del texto te permite comprobar si existen reglas adicionales para usar tus datos o si tienes que hacer algo diferente con ellos. Salida: es posible que no puedas registrarte o utilizar algunas cosas en www.reparacionordenadoresmadrid.org. En este momento, debe asegurarse de que la información que proporciona sea precisa y esté actualizada. Y si algo sale mal debido a información incorrecta en el sitio web, debe informar a los controladores de datos o a terceros.

Puedes encontrar información adicional en los cuadros que se presentan a continuación, con los siguientes encabezados:

1) ¿Para qué propósitos podemos utilizar su información personal? En esta línea se describe cómo se pueden utilizar sus Datos Personales y los motivos para recolectarlos.

2) ¿Cuál es el fundamento legal para el uso de sus Datos Personales? Esta línea justifica el uso de su Información Personal.

3) ¿Qué tipo de información personal podemos tener de usted? En esta fila se detalla qué categorías de información personal sobre usted podemos procesar en diferentes situaciones.

4)¿En qué situación pueden obtenerse sus Datos Personales? En esta línea se describe en qué situación o contexto estamos cuando utilizamos o recopilamos su información personal. Por ejemplo, si realiza una compra, se suscribe a un boletín informativo o navega por un sitio web o una aplicación.

5) ¿A quiénes se les permite acceder a su información personal? En este párrafo se detalla qué entidades externas a DATA SYSTEM INFORMATICA Y ELECTRONICA SL tienen acceso a sus datos personales como proveedores de servicios de la misma empresa y cómo se comparten los datos.

La justificación legal para el procesamiento de su Información Personal podría ser:

- Su aprobación;

- Nuestro interés legal, que puede incluir:

Elaboración de estadísticas: con el fin de mejorar nuestros servicios, sitios web/aplicaciones/dispositivos, productos y marcas, y comprender mejor sus necesidades y expectativas.

Posibilitar el desempeño de nuestro sitio web/aplicaciones mediante cookies técnicas y funcionales: proteger y asegurar nuestras herramientas (sitios web/aplicaciones/dispositivos) para garantizar su funcionamiento adecuado y su constante mejora.

5. PERFILADO

Al enviar o mostrar mensajes personalizados, podemos emplear técnicas conocidas como "perfilado", que implica el uso automatizado de datos personales para evaluar aspectos personales de una persona y analizar sus preferencias, intereses, situación económica, comportamiento, ubicación, salud, confiabilidad o movimientos. .

Esto implica que podemos recopilar información personal sobre usted para realizar este perfilado, tal como se describe en la tabla previa. Recopilamos esta información y la estudiamos para determinar y anticipar sus gustos y/o intereses individuales. De acuerdo a nuestro estudio, enviamos o presentamos mensajes y/o información personalizada según sus intereses/necesidades. En determinadas situaciones, se puede rechazar que sus datos personales sean utilizados en un proceso de creación de perfiles. Revisa la parte de abajo titulada "Sus derechos y alternativas".

6. ¿QUIÉN PUEDE ACCEDER A SUS DATOS PERSONALES?

DATA SYSTEM INFORMATICA Y ELECTRONICA SL no comparte datos con terceros. No ofrecemos ni vendemos sus datos personales.

7. TRANSFERENCIAS INTERNACIONALES

Los datos personales que obtenemos de usted pueden ser transferidos, accedidos y almacenados en un lugar fuera del Espacio Económico Europeo (EEE).

Asimismo, pueden recibir tratamiento de parte de empleados que trabajan fuera del EEE y están contratados por nosotros o por alguno de nuestros proveedores de servicios. DATA SYSTEM INFORMATICA Y ELECTRONICA SL envía datos personales fuera del EEE de manera segura y legal solamente. Dado que algunos países carecen de leyes sobre el manejo y la transferencia de datos personales, estamos tomando medidas para asegurarnos de que los terceros respeten los compromisos de esta Política.

Los procedimientos pueden implicar la revisión de las normas de privacidad y seguridad de terceros y/o la firma de acuerdos adecuados (basados en las cláusulas contractuales tipo de protección de datos de la plantilla adoptada por la Comisión de la UE).

Los proveedores de servicios que no están en el EEE como Facebook, Inc o Google, LLC pueden tener acceso a su información personal.

Estos proveedores de servicios están adheridos al "PrivacyShield" o escudo de privacidad, lo que significa que deben proteger la información personal con base en normas de protección establecidas por la Unión Europea. Para obtener una copia de las garantías necesarias para realizar transferencias internacionales, por favor comuníquese con nosotros a través de la sección "Contacto" de este documento.

8. ¿CUÁNTO TIEMPO CONSERVAMOS SUS DATOS PERSONALES?

Solo conservamos sus Datos Personales durante el tiempo que los necesitemos para el propósito para el que tratamos sus Datos Personales, para satisfacer sus necesidades o para cumplir con nuestras obligaciones legales.

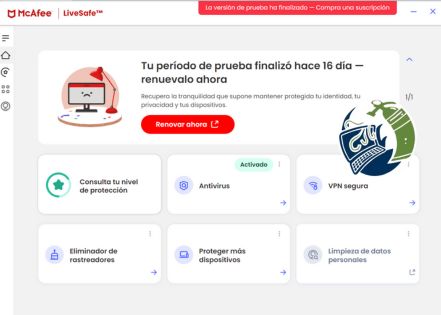

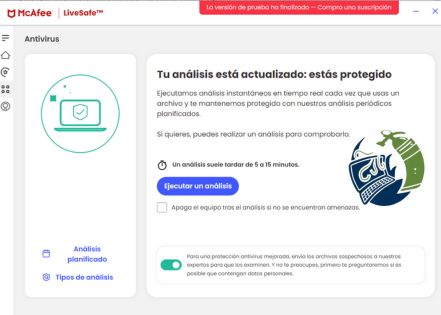

9. ¿MIS DATOS PERSONALES SE GUARDAN DE FORMA SEGURA?

Nos garantizamos en salvar mantener a resguardo su Información Personal y para tal efecto, cumplimos con todas las medidas requeridas, así como un contrato en el cual se establezca.

Le exigimos a los terceros de confianza que resguarden su Información Personal de acuerdo a lo pactado.

Trabajamos siempre al 100 % para cuidar sus Datos Personales y una vez que los recibimos nuestras fuertes medidas de seguridad evitan que se accesen de manera indebida. No es del todo seguro trasmitir su información a través de Internet, por lo que no podemos garantizarle la protección de su información al enviarla a nuestro sitio. Por tanto, cualquier envío o transmisión la realizará bajo su único riesgo.

10. ENLACES A SITIOS DE TERCEROS Y SOCIAL LOGIN

Es posible que tengamos algunos enlaces hacia y desde otros sitios web, anuncios y socios en nuestros sitios y aplicacionesTenga en cuenta que estos sitios web tienen sus propias reglas sobre privacidad y no somos responsables de ellas si hace clic en sus enlaces. "Antes de compartir cualquier información personal con estos sitios web, lea estas políticas". Además, le ofrecemos la opción de registrarse en DATA SYSTEM INFORMATICA Y ELECTRONICA SL mediante su cuenta de redes sociales. Recuerde que al hacer esta elección, nos está dando acceso a los detalles de su perfil social. "El tipo de información divulgada difiere según las opciones de privacidad elegidas en la plataforma de redes sociales". Entra en la web de la red social de la que te hablamos y consulta su política de privacidad para saber cómo tratan tus datos personales en este espacio online.

11. SOCIAL MEDIA Y CONTENIDO GENERADO POR EL USUARIO

Algunas de nuestras páginas web y aplicaciones ofrecen la posibilidad a los usuarios de enviar su propio contenido. Tenga en cuenta que todo lo que comparte en nuestras redes sociales puede ser público, así que tenga precaución al compartir información personal como datos financieros o dirección. No nos hacemos responsables de las acciones de otras personas al publicar datos personales en nuestras plataformas de redes sociales, por lo tanto le sugerimos no compartir esa información.

12. SUS DERECHOS Y OPCIONES

El sistema que gestiona y trata los datos de forma electrónica, denominado DATA SYSTEM INFORMATICA Y ELECTRONICA SL, respeta su privacidad y requiere que usted sea el responsable de su propia información¿Qué implica tener derechos? Tienes derecho a saber cómo se tratan tus datos personales y qué derechos tienes.

"Estos datos fueron buscados en este reglamento""Puedes consultar la información que tenemos sobre ti (pero no toda)".

"Será factible exigir una suma sustancial para cubrir los gastos incurridos al proporcionar la información"Las solicitudes infundadas, excesivas o repetitivas podrán no obtener respuesta.

Para aprovechar este privilegio, póngase en contacto con nosotros a través de cualquiera de los siguientes métodosPuede solicitar cambios en sus datos personales si son incorrectos, antiguos o faltanPara utilizar esta opción, póngase en contacto con nosotros mediante cualquiera de los métodos que se enumeran a continuación.

"Si ya tienes una cuenta, puedes corregir cualquier error actualizando tu perfil""En circunstancias específicas, puede solicitar la eliminación de sus datos personales"Si bien es fundamental reconocer que podemos tener razones legales o legítimas para conservar ciertos derechos, no es un derecho absolutoPara eliminar sus datos personales, póngase en contacto con nosotros utilizando los métodos siguientes.

Es posible oponerse al marketing directo, incluida la creación de perfiles. Puede cancelar la suscripción a nuestras comunicaciones de marketing en cualquier momento.

La manera más sencilla de cancelar la suscripción es pulsando en el enlace "Darse de baja" en cualquier mensaje que le mandemos.

En caso contrario, comuníquese con nosotros a través de alguno de los contactos que se detallan a continuación. Para detener la creación de perfiles, comuníquese con nosotros a través de los contactos mencionados a continuación. Se tiene la opción de retirar el consentimiento en cualquier momento si el tratamiento de datos se basa en él. Puede retirar su consentimiento al tratamiento de sus datos personales si este se basa en su aprobación.

La retirada del consentimiento no influirá en la legalidad del tratamiento basado en el consentimiento dado previamente a la retirada. Para saber cuándo se necesita consentimiento para el tratamiento, consulte la tabla en la sección "¿Qué información recopilamos de usted?", específicamente la columna "¿Cuál es la razón legal para procesar sus datos personales?".

En caso de querer revocar su consentimiento, comuníquese con nosotros a través de los métodos mencionados a continuación.

El derecho a oponerse al procesamiento de datos basado en la satisfacción de intereses legítimos le permite oponerse en cualquier momento al tratamiento de sus datos. Para obtener información sobre situaciones en las que el tratamiento se basa en intereses legítimos, consulte la tabla en la sección "¿Qué datos recopilamos de usted?", específicamente la columna "Base legal para el tratamiento de sus Datos Personales".

Para hacer valer este derecho, comuníquese con nosotros a través de cualquiera de los medios mencionados a continuación. Se tiene la posibilidad de presentar una queja ante un ente regulador por las prácticas de protección de datos de DATA SYSTEM INFORMATICA Y ELECTRONICA SL ante la Agencia Española de Protección de Datos.

Antes de presentar una reclamación ante la autoridad competente en protección de datos, siéntase libre de contactarnos a través de los medios indicados a continuación. Tiene el derecho de mover, duplicar o transferir los datos de nuestra base de datos a otra diferente.

Únicamente se puede hacer uso de este derecho en relación con la información proporcionada por uno mismo, siempre que el procesamiento de la misma esté fundamentado en la ejecución de un contrato o en el consentimiento del individuo, y que dicho procesamiento se lleve a cabo de forma automatizada. . Para saber cuándo el tratamiento se basa en contrato o consentimiento, consulte la tabla en la sección "¿Qué datos suyos recabamos?", especialmente la columna "¿Cuál es la base legal para tratar sus Datos Personales?".

Para obtener más detalles, comuníquese con nosotros a través de cualquiera de los medios mencionados a continuación. Tiene el derecho de pedir que se limite el tratamiento de sus datos. En caso de hacer uso de este derecho, habrá restricciones en el manejo de sus datos, podrán ser guardados pero no empleados ni procesados.

En caso de querer hacer valer esta facultad, comuníquese con nosotros a través de cualquiera de los medios mencionados a continuación. Tiene el derecho de desactivar las Cookies. Generalmente, los navegadores de internet vienen configurados de forma predeterminada para permitir Cookies, sin embargo, es posible desactivarlas fácilmente modificando la configuración del navegador.

Desactivar las cookies puede dificultar el uso de ciertas partes de nuestros sitios web/aplicaciones, ya que muchas de ellas se utilizan para mejorar la usabilidad o funcionalidad, como se explica en nuestra Política de Cookies.

Puede restringir o impedir el uso de todas las cookies de nuestras webs/aplicaciones, lo cual puede afectar su experiencia en la web, o de otras webs/aplicaciones, mediante la configuración de su navegador. Podremos exigirle que demuestre su identidad para procesar su solicitud.

Para obtener ayuda o mas información, llámenos al 661 531 890.

Data System es una empresa de servicios informáticos a nivel nacional con locales en Madrid.

Nuestro personal del Servicio de reparación ordenadores Madrid le ofrece esta publicación de blog.

Si necesita Reparación de ordenadores en Madrid Centro puede llamar o entrar en nuestra página web: www.datasystem.es