McAfee Antivirus: Una Esperanza en un Mundo de Amenazas Cibernéticas

McAfee Antivirus: Una esperanza en un mundo de amenazas cibernéticas.

Introducción:

En un mundo donde la seguridad cibernética es una preocupación cada vez mayor, los usuarios de Mac buscan soluciones asequibles para proteger sus dispositivos de las crecientes amenazas en línea. En este artículo, exploraremos McAfee Antivirus, una opción gratuita que ofrece una defensa básica contra malware y otras formas de ataques cibernéticos.

La realidad de la seguridad en Mac:

Aunque durante mucho tiempo se ha considerado que los dispositivos Mac son menos susceptibles a virus y malware que sus contrapartes de Windows, la realidad es que ningún sistema operativo está completamente inmune a las amenazas cibernéticas. Los usuarios de Mac también enfrentan riesgos en línea y necesitan medidas de seguridad adecuadas.

¿Qué es McAfee Antivirus?

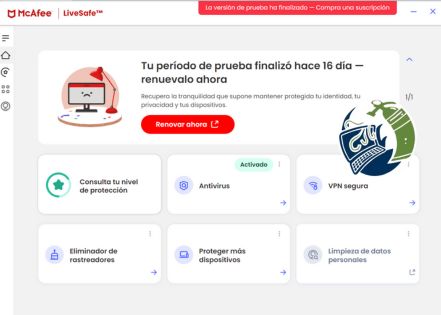

McAfee Antivirus es una solución antivirus gratuita diseñada específicamente para usuarios de Mac. Ofrece una protección básica contra virus, malware, spyware y otras amenazas cibernéticas comunes. Aunque no es tan completo como algunos de sus competidores de pago, McAfee Antivirus puede proporcionar una capa adicional de seguridad para aquellos con presupuestos limitados.

Características Principales:

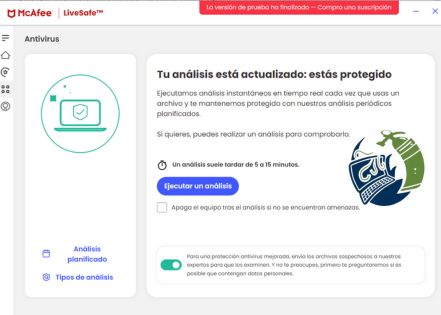

Escaneo rápido y completo: McAfee Antivirus ofrece opciones de escaneo rápido y completo para detectar y eliminar amenazas de manera efectiva.

Actualizaciones automáticas: La base de datos de virus se actualiza automáticamente para garantizar una protección óptima contra las últimas amenazas.

Protección en tiempo real: McAfee Antivirus monitorea constantemente la actividad del sistema en busca de signos de malware, proporcionando una protección en tiempo real.

Fácil de usar: Con una interfaz simple e intuitiva, McAfee Antivirus es fácil de instalar y usar, incluso para usuarios sin experiencia técnica.

Limitaciones y Consideraciones:

Es importante tener en cuenta que McAfee Antivirus, al ser una solución gratuita, puede tener limitaciones en comparación con las versiones de pago de otros programas antivirus. La protección ofrecida puede no ser tan completa o avanzada, y es posible que no incluya características adicionales como cortafuegos o protección de identidad.

Conclusión:

Aunque McAfee Antivirus puede no ser la opción más sofisticada en términos de seguridad cibernética, ofrece una solución básica y accesible para usuarios de Mac que desean proteger sus dispositivos contra malware y otras amenazas en línea. Para aquellos con presupuestos limitados, McAfee Antivirus puede ser una herramienta valiosa en la lucha contra las crecientes amenazas cibernéticas.

Si desea asesoramiento o cualquier servicio, contáctenos:

Metro Manuel Becerra.

Calle Doctor Esquerdo 12, local 6.

28028,Madrid

Fijo: 910174686.

Movil: 661531890.

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Cristian, Volo, Isabel, Imad, Juanjo, Jhoel - Tetuán de las Victorias.