Consejos para proteger tu cuenta de Gmail

AGREGUE FORMAS DE VERIFICAR QUE ES USTED

Una de las mejores formas de proteger su cuenta de Gmail es utilizar la verificación en dos pasos y, sin embargo, menos del 10% de los usuarios la habilitan. La verificación en dos pasos significa que para que otra persona acceda a su cuenta, no solo necesita tener su contraseña de Gmail, sino también acceso a su teléfono desbloqueado o similar. La configuración solo lleva uno o dos minutos y Google lo guiará a través del proceso.

Funciona agregando una capa adicional de seguridad a su cuenta, de modo que cuando inicie sesión desde un dispositivo desconocido, se le pedirá que ingrese un código de uso único. Google puede enviar el código a través de un mensaje de texto, llamarte por teléfono o utilizar otras opciones de verificación. Después de iniciar sesión, puedes elegir si deseas recordar o no ese dispositivo en particular. Desactivar la verificación en dos pasos le permite a Google reconocer el dispositivo para que solo se le solicite su contraseña la próxima vez que inicie sesión.

EJECUTE UN CONTROL DE SEGURIDAD

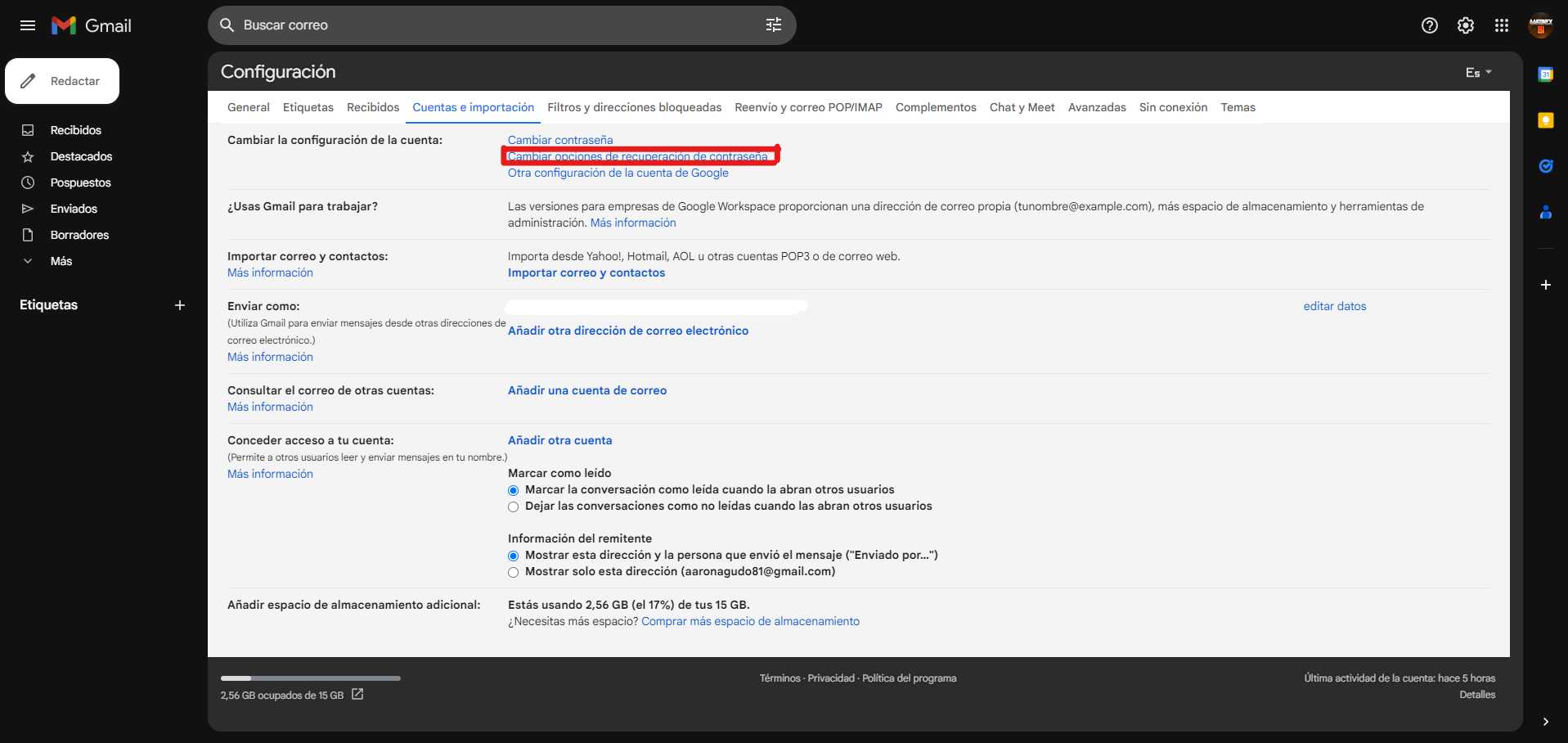

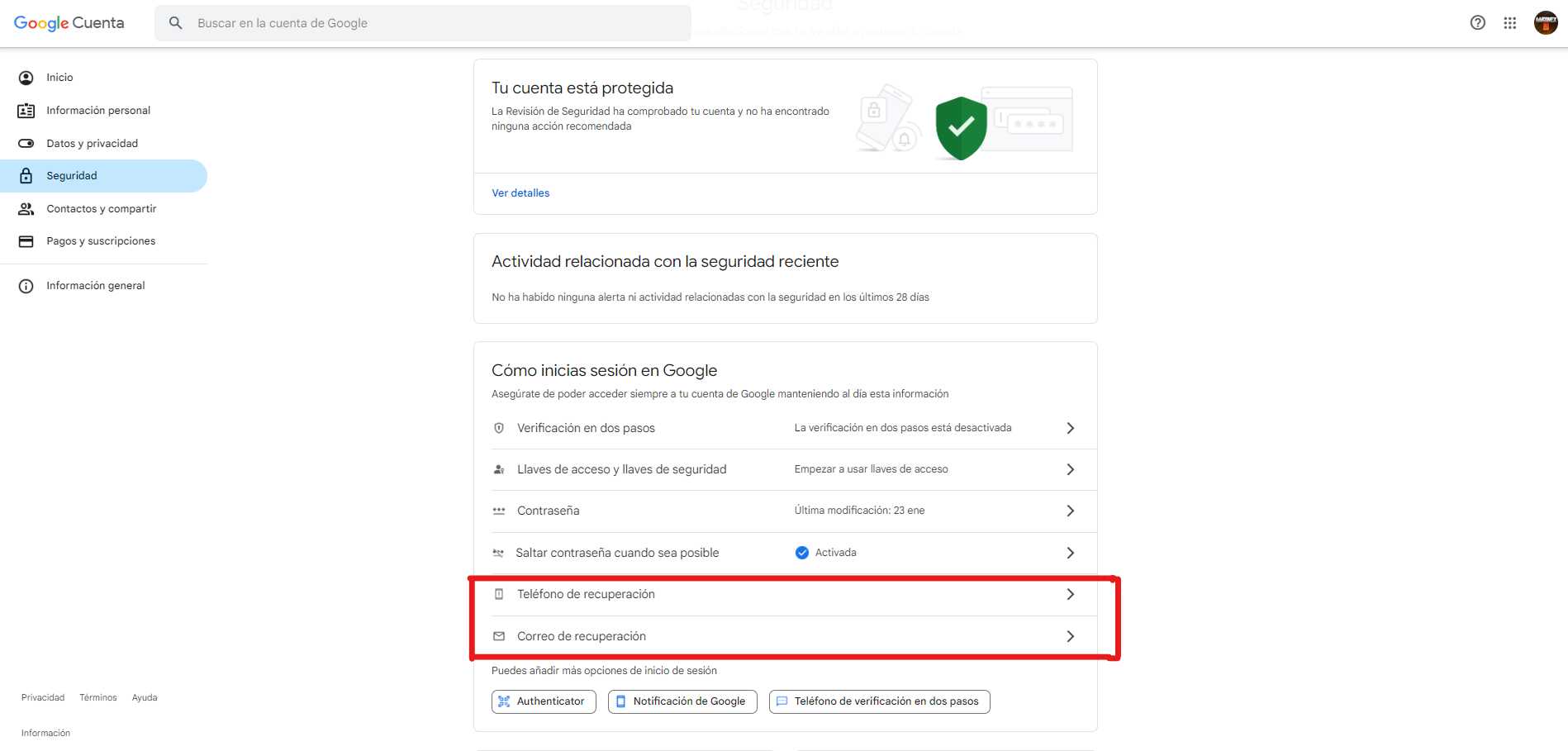

También hay pasos que puede seguir para asegurarse de que su cuenta no haya sido comprometida. Primero, navegue hasta la barra lateral de seguridad de su cuenta de Gmail. Verás varias secciones diferentes para verificar, cada una dedicada a un aspecto diferente de tu cuenta.

La parte superior de la página le alertará sobre posibles debilidades en la seguridad de su cuenta. Al hacer clic en "cuenta segura", accederá a un menú que destaca los problemas comunes. Aquí puede agregar o actualizar opciones de recuperación de cuenta. Una vez que ingresa un número de teléfono y un correo electrónico de recuperación, Google puede alertarlo si hay actividad sospechosa en su cuenta y permitirle recuperar su cuenta si alguna vez queda bloqueado.

Google también enumera nuevos inicios de sesión, cambios de contraseña y opciones de recuperación agregadas, así como dispositivos que han estado activos en los últimos 28 días. Si ve algo que no reconoce, Google le pedirá que cambie su contraseña y cierre sesión en todos los dispositivos excepto en el que está utilizando.

SUPERVISE QUÉ SITIOS Y APLICACIONES TIENEN ACCESO A SU CUENTA

Finalmente, puedes ver y administrar qué plataformas y páginas tienen acceso a tu cuenta en la parte inferior de la página de seguridad. Cuando inicia sesión en otro sitio con su cuenta de Google, puede solicitar información básica, como su nombre, dirección de correo electrónico y foto de perfil. Otros sitios web y aplicaciones pueden ver y cambiar casi cualquier información en su cuenta de Google. En esta sección, puede ver qué plataformas tienen acceso a su cuenta y eliminar aquellas que ya no usa o en las que ya no confía.

Fuente: https://www.technology-solved.com/secure-your-gmail-account/

Autor: IES Julio Caro Baroja / Aarón Agudo, Noah Ernest, Nacho Moraño, Rubén Martín y Jorge Hidalgo.

Data System SL.

C/. Dr. Esquerdo, 12

28028

Madrid España

(+34) 661531890

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.