Algoritmos criptográficos HASH

¿Qué son los algoritmos hash criptográficos?

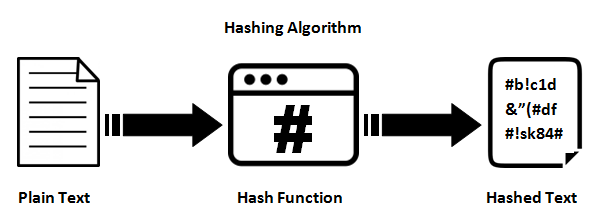

Los algoritmos hash criptográficos son algoritmos unidireccionales que se utilizan cuando no es necesario descifrar los datos. Como no habrá descifrado, no es necesaria una clave. La expresión común para la aplicación del algoritmo es el verbo "to hash".

Los resultados de estos algoritmos unidireccionales se denominan comúnmente "hashes".

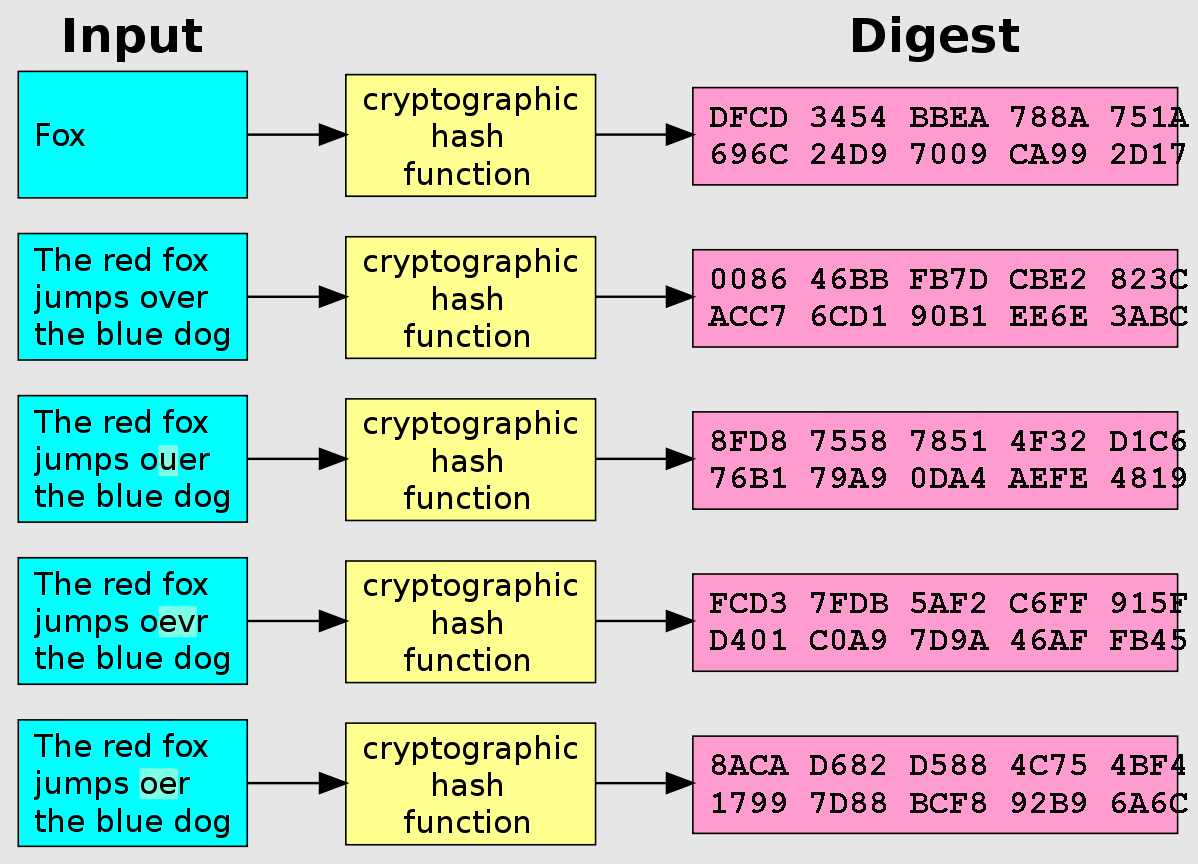

Este concepto nos permite comparar dos cadenas de salida (hashes) para saber si la entrada coincide. Los algoritmos hash son especialmente útiles para garantizar la integridad de los datos ( sumas de comprobación ) y para el almacenamiento seguro de contraseñas .

Diferentes algoritmo hashes

- CRC32 ("Comprobación de redundancia cíclica") devuelve un hash entero de 32 bits. Se puede calcular muy rápidamente, lo que lo hace útil para la detección y corrección de errores de datos, especialmente durante la transferencia. Es ampliamente utilizado en software de comunicación. Si los datos enviados no coinciden con el hash CRC32 esperado, el software solicitará que se reenvíen los datos.

- MD5 es una función hash popular. ("MD" = "Resumen del mensaje"). Devuelve una cadena hexadecimal de 128 bits que tiene 32 caracteres. Fue popular para el cifrado seguro entre 1991 y 2004, pero desde que se descubrieron una serie de debilidades, se ha utilizado principalmente para la integridad de los datos.

- SHA-1 es una función hash diseñada por la NSA ("SHA" = "Secure Hash Algorithm"). Devuelve una cadena hexadecimal de 160 bits con 40 caracteres de longitud. Se usó para cifrado seguro de 1996 a 2010, en gran medida como reemplazo de MD5, pero ahora se usa principalmente para la integridad de los datos.

- bcrypt es un algoritmo hash que se basa en el algoritmo de clave simétrica Blowfish. A diferencia de Blowfish, bcrypt es un hash unidireccional y no ofrece descifrado. Devuelve una cadena codificada en base 64 de 184 bits que tiene 31 caracteres de largo (pero también incluye información previa a la cadena cifrada, lo que hace que tenga un total de 60 caracteres). Se ha utilizado para cifrado seguro desde su creación en 1999. bcrypt es el algoritmo hash predeterminado en muchos sistemas operativos Unix y Linux. Sigue siendo un algoritmo recomendado para el hash de contraseñas .

Cómo funcionan las funciones hash criptográficas

Las funciones hash son estructuras de datos comúnmente utilizadas en sistemas informáticos para tareas como verificar la integridad de mensajes y autenticar información. Si bien se consideran criptográficamente "débiles" porque pueden resolverse en tiempo polinomial, no son fácilmente descifrables.

Las funciones hash criptográficas añaden características de seguridad a las funciones hash típicas, lo que hace más difícil detectar el contenido de un mensaje o la información sobre los destinatarios y remitentes.

Tienen tres propiedades:

- Están "libres de colisiones". Esto significa que no deben asignarse dos hashes de entrada al mismo hash de salida.

- Se pueden ocultar. Debería ser difícil adivinar el valor de entrada de una función hash a partir de su salida.

- Deberían ser amigables con los rompecabezas. Debería ser difícil seleccionar una entrada que proporcione una salida predefinida. Por tanto, la entrada debe seleccionarse de una distribución lo más amplia posible.

fuentes

guides.codepath

investopedia

Si tienes cualquier duda puedes contactar con nosotros:

DataSystem Calle Doctor Esquerdo 12 28028 Madrid

Fijo: 910174686

Móvil: 661531890

Mail: Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Autores: Manuel Flores, Rogie Lantano, Raúl Gomez , Pablo de Rufo, Marco Huerta, John Salcedo - Las Encinas