Comandos cmd todo sobre los comandos de windows

Comandos CMD: todo sobre los comandos de Windows.

La mayoría de los expertos en informática y usuarios de Linux, pero también los usuarios de ordenadores que han trabajado con MS-DOS, están relativamente familiarizados con las interfaces de línea de comandos y los comandos correspondientes. Pero incluso en Windows, muchas cosas se pueden hacer a través del símbolo del sistema. Por lo tanto, explicamos qué es una interfaz de línea de comandos, cómo abrirla y qué comandos CMD de Windows están disponibles.

Sin embargo, las líneas de comando de Windows han cambiado con el tiempo: en las nuevas versiones de Windows, los usuarios ya no pueden acceder a algunos de los comandos habituales. Para que no tengas que probar laboriosamente qué comandos siguen siendo válidos y cuáles están ya obsoletos, te explicaremos en los siguientes apartados qué comandos CMD siguen funcionando en Windows 10. Nuestras tablas de resumen describen las funciones de los distintos comandos e indican en qué sistemas operativos y versiones de Microsoft son eficaces.

¿Cómo funciona una interfaz de línea de comandos?

La interfaz de línea de comandos (CLI), a menudo denominada simplemente consola, es una interfaz basada en texto para el sistema operativo. Con esta interfaz, puedes organizar archivos, ejecutar programas u otros comandos que afectan al sistema operativo, al ordenador o incluso a la red.

En los sistemas operativos más antiguos (como MS-DOS), no se podía utilizar ninguna interfaz gráfica de usuario y, a menudo, no había ratón para navegar. En cambio, había que teclear todos los comandos, y las estructuras de los directorios se mostraban en modo texto en la pantalla. Pero incluso después de la conversión a sistemas operativos gráficos, la propia interfaz de la línea de comandos seguía estando en modo texto.

En general, la conexión entre el sistema operativo y el usuario, ya sea gráfica o textual, se resume en un "shell". El intérprete de línea de comandos por defecto para Windows es CMD.EXE. Pero también existe, por ejemplo, PowerShell: ofrece aún más posibilidades que CMD.EXE. Esto facilita la creación de automatizaciones con PowerShell. Para ello, los usuarios pueden crear programas de scripting utilizando el lenguaje de scripting PowerShell.

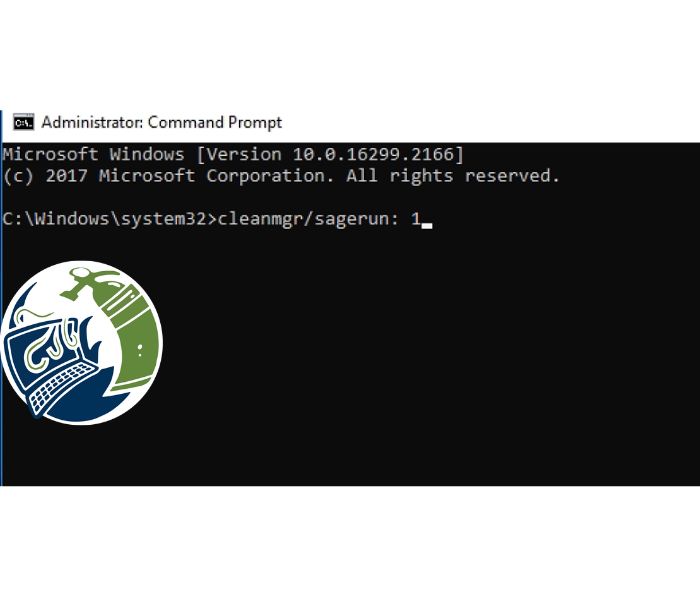

¿Cómo se abre el símbolo del sistema en Windows?

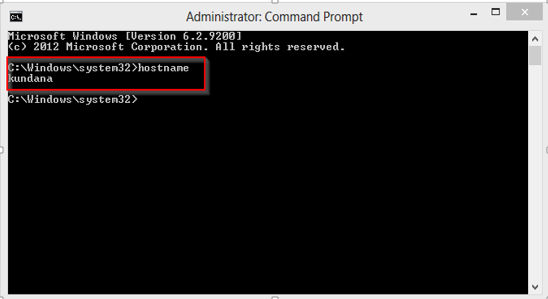

Hay varias formas de llamar a la interfaz de línea de comandos en Windows. En sentido estricto, el símbolo del sistema es el programa CMD.EXE. Debería encontrar este archivo ejecutable en el directorio del sistema de su carpeta de Windows. (Si hace clic con el botón derecho en el archivo, Windows también le permitirá ejecutar el programa como administrador si tiene las credenciales para hacerlo). Para acceder al programa más rápidamente, puede utilizar la búsqueda del Explorador o el menú Ejecutar. Este último puede abrirse en Windows 7, 8 y 10 mediante la combinación de teclas Win+R. A continuación, simplemente introduzca "cmd" en el campo de entrada y pulse la tecla OK.

El símbolo del sistema ocupa desde hace tiempo un lugar fijo en el menú "Inicio" de Windows. En Windows 7 y Windows 10, encontrarás el programa en la carpeta "Accesorios". En Windows 8, Microsoft ha sustituido el menú de inicio por una pantalla de inicio. Pero incluso allí encontrarás el símbolo del sistema a través de las aplicaciones. Como alternativa, tanto Windows 8 como Windows 10 ofrecen el menú de usuario avanzado. Puedes abrirlo con la combinación de teclas Win+X. De este modo, puede encontrar el símbolo del sistema tanto en el tiempo de ejecución normal como en la variante de administrador.

¿Cómo se introducen los comandos en la interfaz de línea de comandos?

CMD funciona mediante comandos definidos. Debe introducirlos correctamente, de lo contrario el símbolo del sistema no ejecutará la solicitud. Lo mismo ocurre con los parámetros que se vinculan a los comandos. De este modo, puede añadir opciones (o argumentos) a determinados comandos. Los argumentos suelen indicarse con una sola letra y un signo menos (-), más (+) o barra (/). CMD también permite espacios. Para los comodines, utilice el asterisco (*) o el signo de interrogación (?). Mientras que este último sustituye a un solo carácter (letra, número u otro carácter), el asterisco representa cualquier número de caracteres.

Algunos comandos del CDP pueden combinarse entre sí. Una tubería evalúa la salida del primer comando como entrada para el siguiente. En el símbolo del sistema, los comandos están conectados por una línea vertical (|]). Esta línea también es llamada por muchos "tubo", pero oficialmente se llama barra vertical. Las barras verticales llevan los datos de un comando a otro:

Comando A | Comando B

Además, existe la posibilidad de redireccionar: la salida de un comando se pasa directamente a un archivo (>) o se incluye el contenido de un archivo de texto como entrada para el comando (<):

Comando > Archivo (salida a un archivo)

Comando < Archivo (entrada desde el archivo)

Por último, los comandos de la consola de Windows también se pueden enlazar uno tras otro ejecutándolos. Esto puede tratarse con una forma relativamente sencilla (&), pero también con dos variantes más complejas. Por un lado, sólo es posible ejecutar la segunda orden si la primera ha tenido éxito. Por otro lado, también se puede establecer exactamente lo contrario: el segundo comando sólo se ejecuta si el primero falla (|||). Estas dos opciones pueden incluso combinarse para crear una cadena de comandos:

Comando A y Comando B (El segundo comando se ejecuta inmediatamente después del primero).

ComandoA && ComandoB (El segundo comando solo se ejecuta si el primero tiene éxito).

ComandoA y ComandoB (El segundo comando solo se ejecuta si el primero falla).

ComandoA && ComandoB || ComandoC (El segundo comando sólo se ejecuta si el primer comando tuvo éxito, de lo contrario se ejecuta el tercer comando).

Es muy útil que el prompt de comandos recuerde los últimos comandos de CDP introducidos. Puedes utilizar las teclas de flecha arriba y abajo del teclado para recuperar tus entradas anteriores. Sin embargo, esto también significa que no puedes desplazar la ventana CMD con estas teclas. En principio, esto es posible con el ratón. Sin embargo, si prefieres desplazar los comandos mediante el teclado y estás dispuesto a renunciar a la posibilidad de recuperarlos, puedes realizar la configuración correspondiente: para ello, haz clic con el botón derecho del ratón en el símbolo del sistema y selecciona la opción "Desplazamiento".

Los comandos, los nombres de los archivos o las especificaciones de la ruta y los argumentos están separados por espacios. Por cierto, en la mayoría de los casos no importa si se utilizan mayúsculas o minúsculas. Sólo en raras ocasiones es decisivo escribir los parámetros en mayúsculas o en minúsculas (normalmente sólo si dos parámetros diferentes se abrevian con la misma letra y sólo se diferencian en mayúsculas o minúsculas).

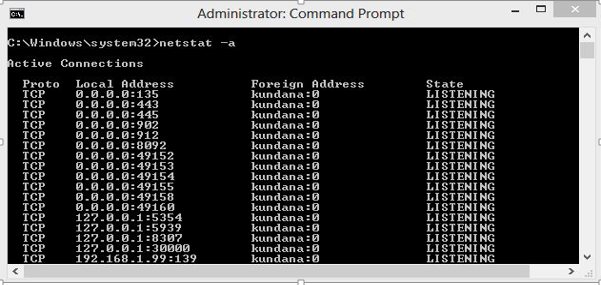

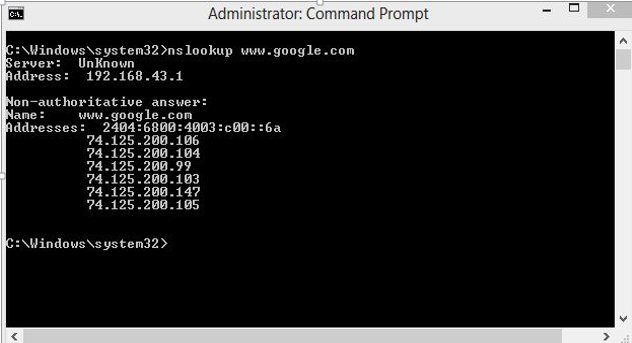

Comandos CMD en Windows

Hay casi 300 comandos para Windows y su predecesor MS-DOS. A lo largo de las décadas, algunos comandos se han conservado, otros sólo se han añadido con versiones posteriores de Windows y otros se han eliminado o sustituido. En nuestra lista exhaustiva, explicamos qué hacen los diferentes comandos y bajo qué versión de Windows se pueden ejecutar. De este modo, puedes comprobar rápidamente si los comandos CMD que conoces siguen funcionando en Windows 10. Para mayor claridad, hemos dividido los comandos de la consola de Windows en cuatro categorías: comandos básicos, de archivo, de sistema y de red.

Autor: Javier Martínez Arboleda / Escuela CES

Si desea asesoramiento o cualquier servicio, contáctenos:

Metro Manuel Becerra

Calle Doctor Esquerdo 12, local 6

28028 Madrid

Fijo: 910174686

Móvil: 661531890

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

Metro Cuatro Caminos

Calle Hernani 13, local 97

28020 Madrid

Fijo: 910237098

Móvil: 620679252

Esta dirección de correo electrónico está siendo protegida contra los robots de spam. Necesita tener JavaScript habilitado para poder verlo.

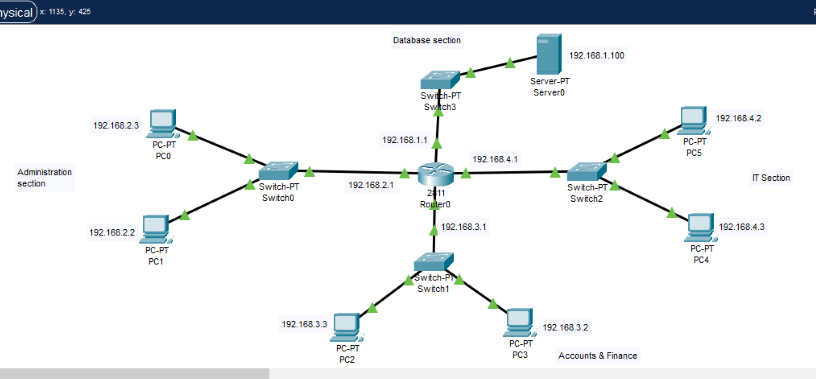

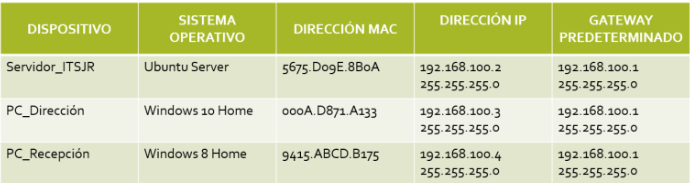

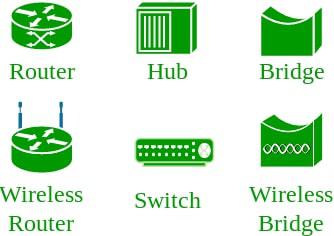

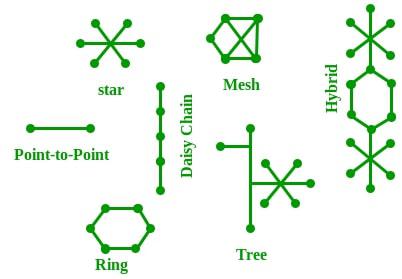

Instalación Redes Informáticas Madrid

Instalación Redes Informáticas Madrid https://media.geeksforgeeks.org/wp-content/uploads/20230406173121/router-hub-100.jpg 100w,

https://media.geeksforgeeks.org/wp-content/uploads/20230406173121/router-hub-100.jpg 100w,  https://media.geeksforgeeks.org/wp-content/uploads/20230406173143/STAR-MESH-100.jpg 100w,

https://media.geeksforgeeks.org/wp-content/uploads/20230406173143/STAR-MESH-100.jpg 100w,