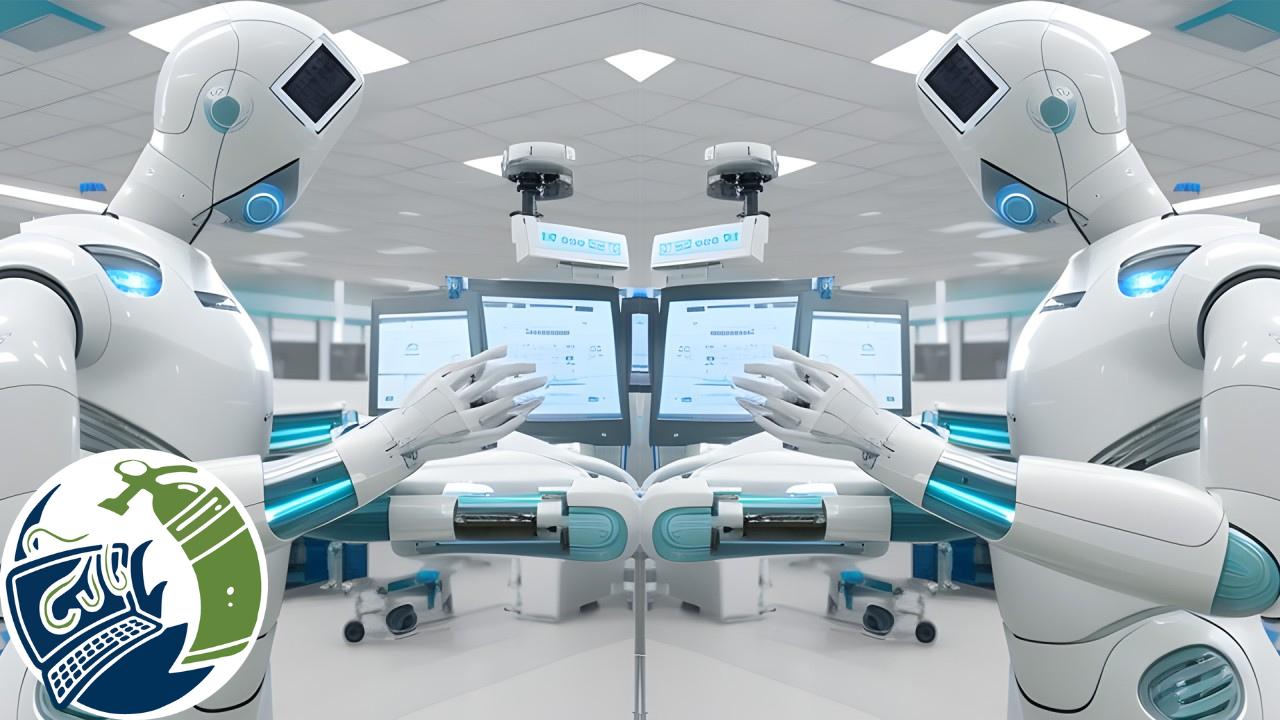

El Auge de la Inteligencia Artificial en la Medicina: Avances y Desafíos.

En la última década, la inteligencia artificial (IA) ha emergido como una herramienta poderosa en el campo de la medicina, transformando la forma en que diagnosticamos enfermedades, diseñamos tratamientos y gestionamos la atención médica. Sin embargo, este rápido avance también plantea una serie de desafíos que deben abordarse para aprovechar todo su potencial de manera efectiva y ética.

Uno de los mayores avances de la IA en medicina ha sido su capacidad para analizar grandes cantidades de datos médicos y extraer información útil para mejorar la precisión diagnóstica. Los algoritmos de aprendizaje automático pueden identificar patrones sutiles en imágenes médicas, como radiografías y resonancias magnéticas, ayudando a los médicos a detectar enfermedades como el cáncer o las enfermedades cardíacas en etapas tempranas.

Además del diagnóstico, la IA también está siendo utilizada para personalizar los tratamientos médicos según las características individuales de cada paciente. Los sistemas de IA pueden analizar datos genéticos, historiales médicos y otros factores para recomendar tratamientos específicos que maximicen la eficacia y minimicen los efectos secundarios.

Sin embargo, a pesar de estos avances, la implementación de la IA en medicina también plantea desafíos importantes. Uno de los principales desafíos es la interpretación y explicación de los resultados generados por los algoritmos de IA. A menudo, estos algoritmos son cajas negras que pueden ser difíciles de entender para los médicos y los pacientes, lo que plantea preocupaciones sobre la transparencia y la responsabilidad en la toma de decisiones médicas.

Además, también existen preocupaciones éticas y de privacidad relacionadas con el uso de datos médicos sensibles en algoritmos de IA. Es fundamental garantizar que se proteja la privacidad de los pacientes y que se utilicen prácticas éticas en la recopilación y el uso de datos médicos para entrenar sistemas de IA.

En resumen, la inteligencia artificial tiene el potencial de revolucionar la medicina, mejorando la precisión diagnóstica, personalizando los tratamientos y optimizando la gestión de la atención médica. Sin embargo, es crucial abordar los desafíos éticos, de transparencia y de privacidad para garantizar que la implementación de la IA en medicina sea segura, efectiva y ética.

Para cualquier consulta sobre tu ordenador, llámenos al 910174686. Data System es una empresa de servicios informáticos a nivel nacional con 3 locales en Madrid. Nuestro personal del Servicio de reparación de ordenadores Madrid le ofrece esta publicación de blog. Si necesita reparación de ordenadores en Madrid Centro, llame a la oficina local al 661531890.

Cristian, Volo, Isabel, Imad, Juanjo, Jhoel - Tetuán de las Victorias